В интернете написана масса статей о том, как можно следить за людьми, используя их смартфоны. Как правило, слежка реализуется при помощи вирусных приложений, которые, получив с разрешения пользователя соответствующие права, начинают отправлять на сервера своих хозяев конфиденциальную информацию.

Выработаны и меры защиты от таких атак. Это исключение установки программ из не проверенных источников, отказ от привычки переходить по ссылкам из писем и сообщений и установка и надежных антивирусных приложений. Кроме того, ПО телефона и установленные программы должны быть обновлены до актуальных версий.

Однако, не так часто встречается информация об уязвимости, которая присутствует в СИМ-картах, являющимися неотъемлемой частью не только смартфонов, но и мобильников вообще. Уязвимость была обнаружена сравнительно недавно специалистами компании AdaptiveMobile Security, которые внимательно изучили возможности ее эксплуатации.

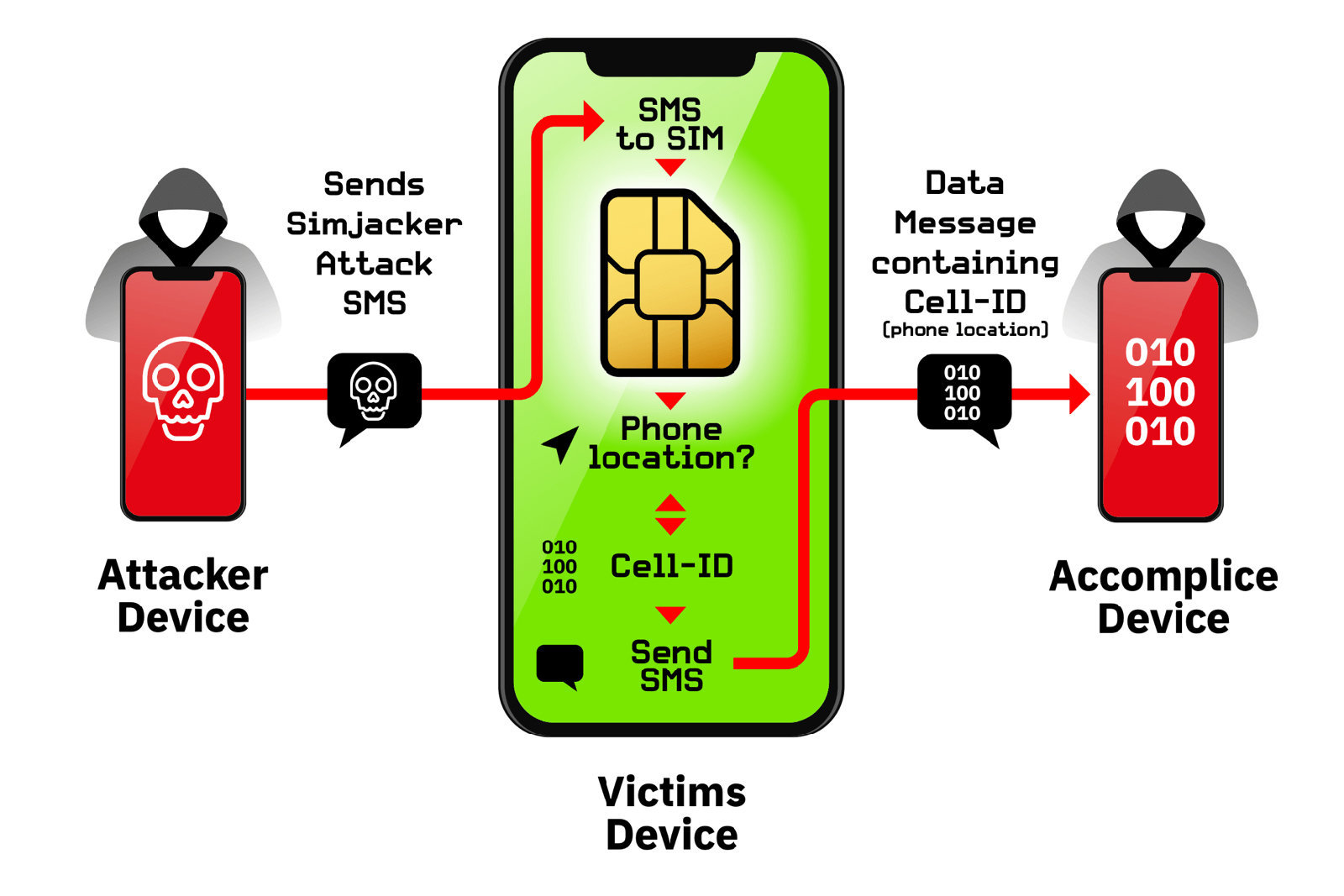

Было выяснено, что одной частной компанией широко использовалась атака под названием Simjacker. Она базируется на работе приложения S@T Browser. Программа поддерживается большинством СИМ-карт. Сотовые операторы пользуются им, чтобы получать сервисную информацию. Однако, его могут использовать в своих целях и сторонние компании, как это было на протяжении не менее двух лет в части стран Азии, Европы, Африки и Ближнего Востока. Эксперты отмечают, что за несколькими сотнями абонентов велась полномасштабная слежка.

Используя S@T Browser, как инструмент шпионажа, можно получать данные о местоположении телефона (и его владельца) и даже IMEI. Кроме того, через него можно транслировать команды – запуск веб-браузера, совершение звонков и отправку СМС. И все это без каких-либо уведомлений. Специалисты компании уверяют, что атаки данного типа можно эффективно предотвращать, если отказаться от S@T Browse, однако эта устаревшая технология все еще используется в десятках стран по всему миру.